Die Sicherheitsexperten bei Symantec haben in einem Blogpost veröffentlicht, wie „Flame“ sich verbreiten konnte. Eine der Methoden ist dabei der Weg über ein Windows Update. Drei Apps namens „Snack“, „Munch“ und „Gadget“ sind in den Prozess involviert. Die konkrete Sicherheitslücke ist im Internet Explorer zu finden.

Internet Explorer als Schlüsselfigur

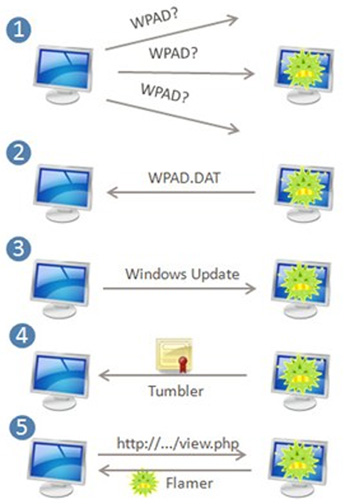

Symantec erklärt dies folgendermaßen: Wenn der Internet Explorer geöffnet wird, wird das sogenannte „Web Proxy Auto-Discovery Protocol“, kurz WPAD, aktiv. Dieses sucht automatisch beim Öffnen des Browsers nach Proxy-Servern. Werden dabei Einstellungen gefunden, die den Domainnamen des Computers beinhalten (wpad.dat), werden diese übernommen. Als nächstes werden DNS Server zur Auflösung der Domains herangezogen. Falls dort nichts gefunden wird, nutzt der Internet Explorer in weiterer Folge WINS und NetBIOS.

(Grafik: Symantecs Grafik zeigt zusammenfassend die Schritte, die zur Infizierung mit Flame führen)

Falsche Proxy-Server

Eine der Komponenten von „Flame“, nämlich „Snack“, kommt bei NetBIOS ins Spiel und gibt vor eine WPAD Konfigurationsdatei (wpad.at) gefunden zu haben und sendet diese. In Wirklichkeit werden durch diese falsche WPAD Datei die Proxy-Server auf einen den „Flame“-Betreibern bekannten und kompromittierten Computer gesetzt. Ab dann wird der gesamte Datenverkehr über diesen Computer passieren.

Als Windows Update getarnt

„Munch“ wiederum ist ein Webserver, über den der umgeleitete Traffic läuft. Abfragen für Updates von Windows werden zur dritten Komponente, „Gadget“, umgeleitet, sodass dieses ein Update für das System vorgibt und in Wirklichkeit so den wichtigsten Teil von „Flame“, nämlich „Tumbler“, installiert. Laut Symantec wird diese Sicherheitslücke im Internet Explorer zwar öfters von Hackern verwendet, das Hijacking von Windows Updates sei aber nicht trivial, da die Updates von Microsoft gezeichnet sein müssen. Das wurde dadurch gelöst, dass die Anfrage eines Updates ein Zertifikat zurückgibt, das vorgibt von Microsoft zu sein.

Tumbler kontaktiert nach seiner Installation einen infizierten Computer über http mittels spezieller URL. Die Komponente „Munch“ auf diesem kompromittierten Computer sendet dann eine .ocx Datei zurück und Tumbler speichert diese und führt sie aus.

Quellen: newsflap.com/symantec/derstandard.at vom 06.06.2012